Raporti i tremujorit të dytë i publikuar nga ESET, zbulon se Mozi – malware – ka kompromentuar mbi 20 mijë ruterë me origjinë nga Shqipëria.

ESET është një nga kompanitë më të vjetra dhe më të mëdha sllovake në fushën e sigurisë së informacionit.

Sipas telemetrisë ESET, Mozi grumbulloi afro 600 mijë bot-e vetëm në tremujorin e dytë të vitit 2021.

Më shumë se gjysma e tyre, rreth 334 mijë ishin ruterë në Kinë, ndjekur nga 162 mijë në Indi dhe 22 mijë e 300 në Shqipëri.

Renditja vijonte me Rusinë, e cila kishte 17 mijë e 700 ruterë “të kompromentuar” dhe Brazili me 15 mijë e 700.

Territoret e përcaktuara nga Mozi për infektim të mëtejshëm duket se shtrihen edhe në shtete perëndimore, të cilat janë më të avancuara teknologjikisht.

Nga më shumë se 6 milionë përpjekje sulmi të zbuluara nga ESET, pothuajse 1 milion synonin të komprometonin pajisjet në Shtetet e Bashkuara, 488 mijë në Mbretërinë e Bashkuar, 420 mijë në Gjermani, 268 mijë në Francë dhe 261 mijë në Holandë.

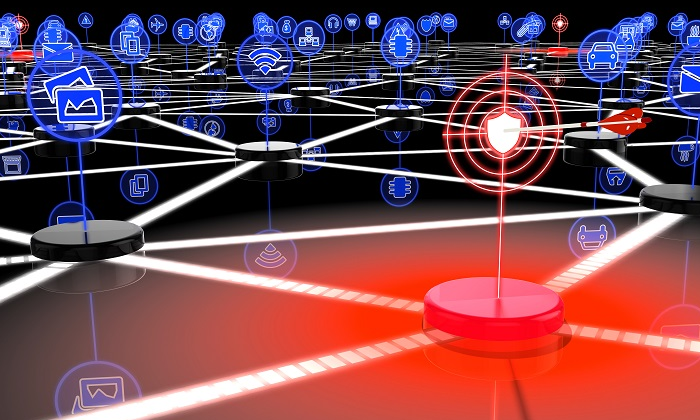

Mozi Botnet

“Botneti Mozi është një malware i ngjashëm me peer-2-peer (P2P si Torrente) i njohur më parë për infektimin e ruterave Netgear, D-Link dhe Huawei”, sqaron fillimisht për Albanian Post, eksperti i sigurisë kibernetike, Gëzim Hoxha.

Sipas tij, sistemet e vjetra, me suporte të mbaruara, të papërditësuara janë shënjestra shumë te mira për Mozi-n.

Hoxha tregon më tej se ruterat “Gateway” janë një objektiv veçanërisht interesant për Mozi-n, sepse ato janë ideale si pikat fillestare të hyrjes në rrjetet e korporatave.

Nga momenti që ruteri infektohet, shpjegon eksperti, Botneti merr kontrollin e pajisjes duke nisur sulme të shpërndarjes së mohimit të shërbimit (DDoS), për të vjedhur të dhëna dhe për të ekzekutuar komanda te sistemit.

“Nëse ruterët janë të infektuar, kjo mund të çojë në sulme Man-in-The-Middle (MITM) përmes modifikimit të adresave HTTP dhe mashtrimit të DNS-së për të kompromentuar pikat përfundimtare dhe për të vendosur ransomware ose për të shkaktuar incidente të sigurisë”, u shpreh Hoxha.

Por, versionet e reja Mozi mund t’u thonë portave të infektuara t’i përgjigjen kërkesave DNS për fusha të veçanta me një adresë IP të personalizuar. Kjo e fundit i dërgon më pas përdoruesit në një server të kontrolluar nga sulmuesit – një sinjal që mund të ndihmojë operatorët Mozi të kryejnë operacione phishing.

Candiru

Në fillim të muajit tetor, Albanian Post publikoi një artikull, i cili zbulonte praninë e “spiunuesit” Candiru në Shqipëri.

Branislav Ondrasik, një nga menaxherët e ESET-it sa i takon Kërkimit të Sigurisë deklaroi për AP-në se kompania sllovake nuk është në dijeni të pajisjeve që mund të jenë kompromentuar nga Candiru, sepse telemetria e tyre është anonime.

Raporti i ri i ESET theksonte se, gjatë korrikut të kaluar, një sulmues i quajtur DevilsTongue (Gjuha e Djallit) u zbulua që i atribuohej kompanisë kibernetike, Candiru.

“Studiuesit e ESET kanë gjetur tregues të këtij sulmi në dhjetë kompjuterë të vendeve, si: Shqipëria, Rusia, Izraeli, Autoriteti Palestinez dhe Turqia”.

Eksperti i sigurisë kibernetike, Hoxha tregon për AP-në se ky infektim në Shqipëri përbën “rrezik minimal” pasi mund të përdoret vetëm nga agjenci ligjzbatuese.

Ky produkt, sipas tij, është i ngjashëm me Pegasus të NSO Group, sa i takon cënueshmërisë së Whatsapp.

“Infektimi përmes ‘spiunuesit’ Candiru mund të instalohet duke përdorur një numër vektorësh të ndryshëm, duke përfshirë lidhje me qëllim keqdashës ose sulme nga njeriu. Ofrohet gjithashtu një vektor i quajtur ‘Sherlock’, që ata pretendojnë se punon në Windows, iOS dhe Android. Ky mund të jetë një vektor me zero klik”, shpjegon Hoxha.

Këshillat

Në përmbyllje, eksperti i sigurisë kibernetike ndau disa këshilla dhe masa parandaluese për të mbrojtur pajisjet.

Përdoruesit këshillohen të përditësojnë pajisjet e tyre si dhe kur lëshohen nga OEM-i përkatës i pajisjeve.

Nëse pajisjet infektohen, rekomandohet të rivendosni firmware-in e pajisjes ose ta riktheni atë nga backup i besuar.

Monitoroni ose bllokoni trafikun UDP nga pajisja në nyjet e nisjes Bit Torrent DHTBT.

Bllokoni trafikun dalës TCP me portet e destinacionit 22, 23, 2323, 80, 81, 5555, 7574, 8080, 8443, 37215, 49152 dhe 52869, nëse nuk janë në përdorim.

Ndërsa botneti vazhdon të rritet, Ciso-t në hapësirën industriale duhet të marrin masa shtesë për të mbrojtur asetet e tyre më kritike IIoT.

Disa masa të mbrojtjes kibernetike, të tilla si krijimi i fjalëkalimeve të forta ose riinstalimi i sistemeve dhe aplikacioneve operative thjesht nuk janë mjaftueshëm proaktive dhe të sigurta në të ardhmen për të parandaluar një sulm shkatërrues.

Kompanitë industriale duhet të përdorin një zgjidhje të shkallëzuar, me inteligjencë artificiale (AI) për të mbrojtur asetet dhe operacionet e tyre.

Shkarkimi dhe publikimi i teksteve nga Albanian Post nuk lejohet pa përmendur burimin. Faleminderit për respektimin e etikës së profesionit të gazetarit.

/Albanianpost.com-

Greqia nuk do të dërgojë sisteme të mbrojtjes ajrore në Ukrainë pavarësisht presionit të BE-së

-

Bardhi i përgjigjet Ramës: Do ta kuptojë shumë shpejt nëse kam bërë apo jo kallëzim në SPAK

-

Basha: Ja vija blu që të bashkohemi rreth një alternative

-

Rama: Kallëzimi i pabërë i Bardhit iu shit si sapun për djathë italianëve